淺談濫用微軟服務的APT攻擊手法

.microsoft.com, .ms 微軟服務or 駭客中繼站?

Author

Security Research Director

Jacky Hsieh

【駭客中繼站演變史】

眾所皆知,攻擊者在發動攻擊時,通常需要有個作為上傳、下載或控制受害機器的中繼站,而為了避免中繼站遭防火牆等資安設備阻擋,駭客經常精心想出許多似是而非的假網域。從早期的1, l, o, 0等字元互相替換混淆視聽,到近期知名中國駭客組織使用的「microsolfts.com」此類與真實網站相似的網域來規避查殺。但在相關資安設備及資安意識的逐步提升下,這些似是而非的網域越來越難以規避資安設備。於是駭客轉向利用正常服務來作為中繼站,最知名的莫過於「ngrok」此產品的濫用。該產品主要之功能為讓開發者能夠從外網連接內網機器,以便於執行遠端維護、測試…等功能。此類功能恰符合駭客由外網向單位內部進行入侵之內網穿透需求,於是許多駭客濫用ngrok作為內網滲透工具以進行攻擊,導致許多相關網域、執行檔成為眾多資安設備的黑名單。

在越來越多資安設備皆會阻擋ngrok的情況下,微軟服務成為新一代駭客組織的濫用對象。作為Windows作業系統的開發商提供之服務,許多針對網路連線進行嚴格管控的公司,皆會將*.microsoft.com, *.ms等微軟網域納入資安設備之白名單當中,此類狀況更是容易導致許多缺乏研究最新駭客攻擊手法、或是與駭客實戰經驗不足的資安人員誤判,進而成為資安突破口。近期鎖定台灣多家醫院、企業攻擊的駭客組織 CrazyHunter正是此類新型攻擊手法中最知名的一個。

【正常服務如何遭到濫用?】

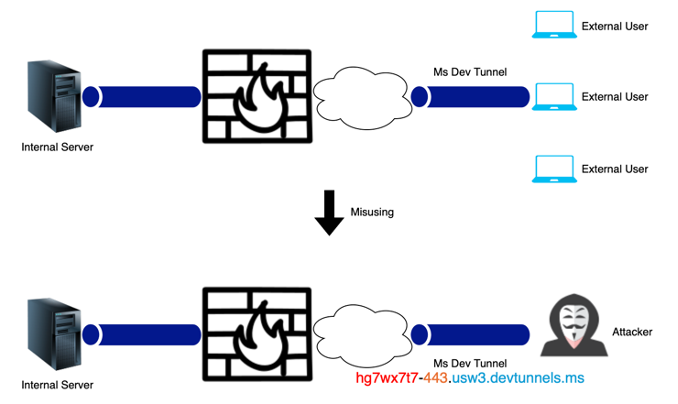

開發通道(Dev Tunnels)原先是微軟(2023)提供用來使本機開發環境向雲端服務連線,便於與遠端同事共事所提供之服務。建立該服務後,會取得一個專用的開發通道識別碼+微軟的公用URL,提供外部使用者可存取內網機器。此功能與上述提及的ngrok產品相同,駭客可濫用此服務作為內網穿透的工具。

無獨有偶,Microsoft Graph API也是一個可遭駭客濫用的服務。Microsoft Graph 提供跨 Microsoft 365 服務儲存資料的存取,自行開發之應用程式皆可使用 Microsoft Graph API 來連接資料。駭客可將惡意程式/Payload藏在sharepoint.com此正常網域中,並濫用此API下載惡意程式來規避資安設備之阻擋。[1]

以近期本公司發現駭客集團CrazyHunter所使用之相關中繼站「hg7wx7t7-443.usw3.devtunnels.ms」為例,紅色的「hg7wx7t7」部分便是專屬於CrazyHunter使用的開發通道識別碼,443為此通道所導向的Port,最後藍色的部分則為微軟的公用URL。此網域乍看之下人畜無害,且完全屬於正常微軟公司的子域名,但正是駭客可拿來突破資安設備的完美中繼站網域。駭客只需從暗網購買、或是透過任何人頭帳號取得一組合法微軟帳號,即可將此網域作為內網穿透攻擊所用。

從防禦的角度來看,此類知名公司(如:微軟、CloudFlare等)的服務經常遭駭客作為攻擊利用之管道,以規避資安設備阻擋。若未能以正確方式進行阻擋、或是無法精準辨別出真正需阻擋之惡意中繼站,不僅無法阻擋駭客持續攻擊,錯誤的封鎖建議清單或方式更可能造成正常服務全面癱瘓,導致單位蒙受巨大損失。

以本公司此次發現之網域為例,若是看到 *.devtunnels.ms 此網域便不假思索的信任,判定為正常網域,那就只能任由駭客對內網進行連線攻擊;或者雖能識別微軟服務已遭駭客利用,但無法給出精準需阻擋的網域,使得包含微軟登入頁面在內的過多微軟網域遭阻擋;又或是使用錯誤方式阻擋網域,都可能導致整個微軟服務無法正常使用,致使單位業務癱瘓,造成比遭受駭客攻擊更大的影響。無奈之下,單位經常只能將整串中繼站網域由黑名單中移除,但此舉將導致駭客的連線死灰復燃,重新擁有對單位持續攻擊的管道。

【惡意中繼站網域該如何阻擋?】

故此類的中繼站正確封鎖方式如下:

- 精准定位遭濫用的網域並封鎖,避免過大或過小的封鎖清單。

- 確認防火牆針對網域的阻擋方式,應是將該惡意網域指向DNS Sinkhole,或是單位內部的Honeypot等設備。

- 若單位內防火牆並非以DNS Sinkhole方式進行網域阻擋,則可於單位內部的DNS Server上手動加一筆A record,指向內部自製的DNS Sinkhole或Honeypot等設備,避免該惡意網域被正確解析。

應確認單位防火牆不應以下列方法進行阻擋惡意網域:

- 透過自動解析該網域IP後,針對解析得到的IP進行動態封鎖。此阻擋方式在前述提及的攻擊手法中,易造成其他正常服務一併受阻擋而影響單位業務運作。

【結語】

此類型的攻擊方式與近年越來越夯的LOLBAS攻擊手法有異曲同工之妙,由於外部的程式、網域容易遭阻擋,故駭客便嘗試將內建合法工具、網域拿來做非預期使用來發動攻擊。在駭客團體精心設計的攻擊下,甚至有辦法在只使用內建合法工具,且網域對外連線遭嚴格控管的狀況下,便達到竊取單位機敏資料、加密、勒索的終極目標。

要阻擋此類攻擊手法,一般單位中建議進行以下資安原則檢視:

- 重要主機的對內、外連線規則,應盡量以白名單開放為主,而非僅以黑名單封鎖。

- 在資安設備上開啟例外、白名單時,應以最小特權(Least Privilege)為原則,避免使用過多萬用字元「*」來開放過大的信任網域、程式路徑。

- 經常檢視信任白名單,確認是否可再限縮;或是否可遭駭客濫用,應予移除。

除此之外,擁有不斷研究、追蹤新型態的駭客攻擊手法,時常更新、調整資安設備的告警規則,且有能力進行全面事件分析與調查,累積大量與駭客實戰經驗的資安團隊,才能在各種攻擊事件中,及時發現和處理、阻擋駭客的攻擊,並針對不同情境、受害單位,給出專屬客製化處置建議,真正將駭客組織的攻擊影響縮到最小!

本公司近期發現之CrazyHunter 濫用網域

| hg7wx7t7[.usw3[.devtunnels[.ms |

| hg7wx7t7-*[.usw3[.devtunnels[.ms |

| rh3qld1v[.aue[.devtunnels[.ms |

| rh3qld1v-*[.aue[.devtunnels[.ms |

| lmsfo[.sharepoint[.com |

上述列表中的惡意網域,即可用本篇文章的方法進行封鎖,確保能成功封鎖惡意中繼站的同時,又不會影響正常微軟服務。

[1] https://www.fortinet.com/blog/threat-research/havoc-sharepoint-with-microsoft-graph-api-turns-into-fud-c2

新聞稿聯絡窗口 中芯數據 02-66368889

-

客戶案例

- Apex One 零日漏洞持續遭利用,中芯數據 MTH 服務驗證超前防禦

- 建立防駭獨門法寶 – Detection Engineering

- CrazyHunter 實戰錄

- 淺談濫用微軟服務的APT攻擊手法

- 中芯數據觀察到GIS系統已成特定組織鎖定的攻擊目標

- 資安人觀點:交通部聯手中芯數據,打造資安防護網

- 零日漏洞不斷爆發,難道只要更新就會安全?

- 中芯數據精準防禦APT攻擊、由供應鏈展開的內網入侵

- 中芯數據發現APT41駭客春節期間出手蓄謀已久的新一波攻擊

- 中秋、雙十連假期間多家單位遭受攻擊,來源皆鎖定大型服務供應商,中芯數據全年無休進行阻擋供應鏈攻擊

- 中芯數據零誤判完全防守微軟Exchange零日漏洞攻擊

- 多家醫療單位遭受攻擊 中芯數據以獨家IIH技術全面防守

- 供應鏈攻擊鎖定大型服務供應商 中芯數據第一時間即時阻斷

- 嘉義市政府打造縱深防禦架構 強化端點防護能力對抗惡意威脅

- 三軍總醫院藉助中芯數據,精準挖掘難 被察覺的威脅

- 交通部連續兩年引進中芯數據服務 為全力保護國家資料安全

- 料敵機先!嘉義縣財政稅務局 部署中芯數據 IPaaS,不讓駭客染指民眾財產資料

- 高雄市政府全力防堵 APT 運用中芯數據意圖威脅即時鑑識服務 , 強化整體防護力