中芯數據精準防禦APT攻擊、由供應鏈展開的內網入侵

近年來,進階持續性滲透攻擊(Advanced Persistent Threat, APT) 透過供應鏈入侵單位內網已越來越常見,攻擊者大多精心策畫且針對特定的目標進行攻擊,並結合進階的攻擊手法加上長期持續性的潛伏與監控,傳統的資安防禦模式容易被繞過,難以察覺並偵測此類入侵行為。

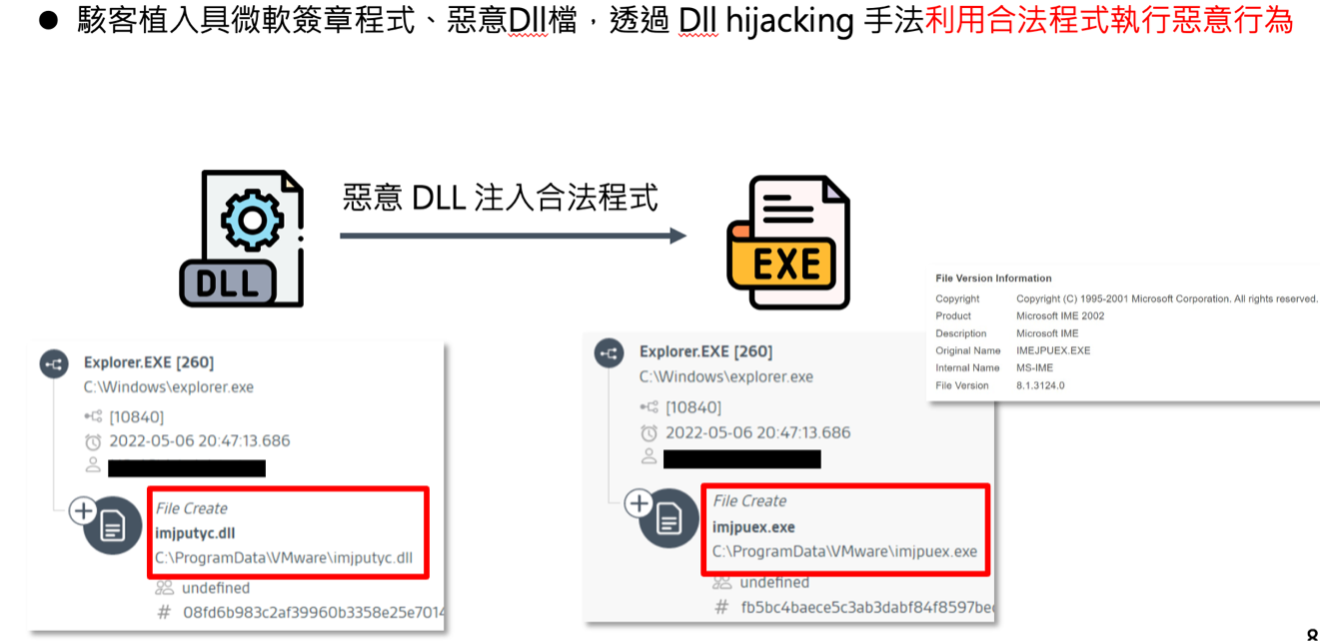

中芯數據資安技術團隊近期發現數筆由供應鏈展開的內網入侵,此種入侵方式,駭客往往先由外部主機竊取合法帳號,並透過服務提供商之主機、其他外部設備透過合法帳號遠端登入單位內部,並植入未知惡意程式(無情資可偵測的惡意程式),並於單位內部主機上進行探測、提權、內網入侵等行為。其中甚至發現駭客利用合法程式執行惡意行為,以避免遭端點防毒軟體偵測。

若無即時發現攻擊者入侵的話,則攻擊者可持續向內網擴散,致使影響範圍擴大,直至單位內部重要Server遭入侵,嚴重者可能導致重要資料遭竊、大範圍主機遭加密。

在防禦層面上,儘管單位內部已部署防毒軟體、其他閘道端資安設備,但仍難以偵測此種攻擊。原因在於,通常駭客皆使用未知惡意程式,單純僅靠情資、特徵值難以直接進行偵測。且在其中幾項案例曾看到,駭客植入具微軟簽章的程式,該程式為正常軟體,但駭客同時挾帶惡意DLL檔植入,並透過DLL Hijacking手法,使正常合法程式載入惡意DLL檔,以造成利用合法程式執行惡意行為之現象。在此狀況下,通常一般資安軟體可能會將許多正常合法程式的簽章加入白名單,更導致無法偵測此類惡意行為。

中芯數據提供MDR(Managed Detection and Response)服務,透過在主機中安裝EDR Agent 7*24收錄端點完整行為記錄,透過獨有的Intended Intrusion Hunting(IIH)全面以行為分析的模式針對端點上所發現的相關活動進行鑑識,其分析流程包括:分析程式執行來源、機碼修改活動、檔案創建或更動、程式執行指令、連線行為等,一整個來龍去脈進行分析,進而找出真正的駭客未知惡意程式攻擊,如此才能在完全無情資的情況下分析並通報。即便駭客試圖以正常行為掩飾其非法動作,IIH皆能一併偵測出來,使其無所遁形。

-

客戶案例

- Apex One 零日漏洞持續遭利用,中芯數據 MTH 服務驗證超前防禦

- 建立防駭獨門法寶 – Detection Engineering

- CrazyHunter 實戰錄

- 淺談濫用微軟服務的APT攻擊手法

- 中芯數據觀察到GIS系統已成特定組織鎖定的攻擊目標

- 資安人觀點:交通部聯手中芯數據,打造資安防護網

- 零日漏洞不斷爆發,難道只要更新就會安全?

- 中芯數據精準防禦APT攻擊、由供應鏈展開的內網入侵

- 中芯數據發現APT41駭客春節期間出手蓄謀已久的新一波攻擊

- 中秋、雙十連假期間多家單位遭受攻擊,來源皆鎖定大型服務供應商,中芯數據全年無休進行阻擋供應鏈攻擊

- 中芯數據零誤判完全防守微軟Exchange零日漏洞攻擊

- 多家醫療單位遭受攻擊 中芯數據以獨家IIH技術全面防守

- 供應鏈攻擊鎖定大型服務供應商 中芯數據第一時間即時阻斷

- 嘉義市政府打造縱深防禦架構 強化端點防護能力對抗惡意威脅

- 三軍總醫院藉助中芯數據,精準挖掘難 被察覺的威脅

- 交通部連續兩年引進中芯數據服務 為全力保護國家資料安全

- 料敵機先!嘉義縣財政稅務局 部署中芯數據 IPaaS,不讓駭客染指民眾財產資料

- 高雄市政府全力防堵 APT 運用中芯數據意圖威脅即時鑑識服務 , 強化整體防護力