零日漏洞不斷爆發,難道只要更新就會安全?

零日漏洞(zero-day vulnerability)一直為各單位所擔心的攻擊方式,駭客利用尚未更新的安全弱點進行攻擊,且因未公布漏洞細節前無任何情資,因此難以發現及追查。

舉例像是2022年中發現了新的零日漏洞:CVE-2022-30190,此漏洞造成各個單位恐慌,原因是該漏洞非常容易觸發,僅需點擊或預覽word檔案即可讓駭客成功入侵單位,進而發展成大型資安攻擊。

然而許多人以為只需進行相關版本更新就能避免零日漏洞攻擊,但事實並非如此,因大多數的零日漏洞再受攻擊時根本無更新版本可以修復,且駭客攻擊後將會埋入多種後門,因此就算更新修復後,雖然駭客無法從該漏洞攻擊,但仍可由後門進入單位持續滲透,將對單位造成重大危害。

以下將使用CVE-2022-30190作為案例說明,即可明白零日漏洞的兩大恐怖之處:零日漏洞攻擊時根本無法更新、更新修補後仍恐受加密。

CVE-2022-30190案例分享

CVE-2022-30190為MSDT.exe程式上的漏洞,MSDT為Windows中的微軟支援診斷工具,它的預設值是開啟的,可蒐集裝置上的診斷資料並傳送給技術支援工程師以解決問題,也可用來提醒使用者下載其它工具。

因此只要執行或預覽惡意檔案(如word檔)就可觸發MSDT執行並向中繼站進行回報,駭客即有權限進行控制,包括安裝程式,檢視、變更或刪除資料,甚至建立新帳號等。

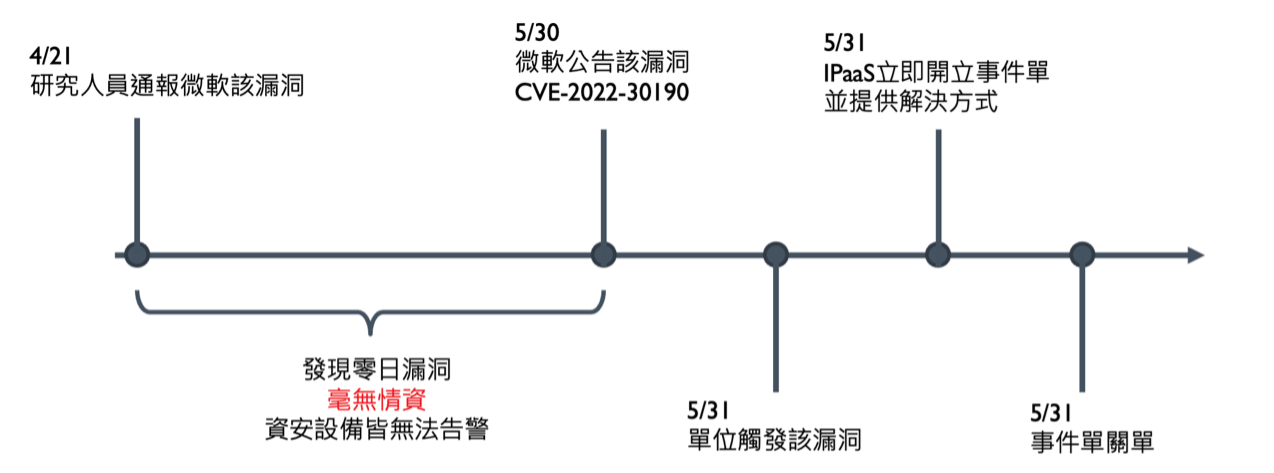

CVE-2022-30190漏洞於2022/05/30進行公告,隔日某單位即慘遭攻擊,單位使用者開啟惡意word檔案觸發該漏洞,觸發後該主機嘗試與中繼站進行回報,IPaaS第一時間進行通報,並提供解決辦法。

案例時間軸

案例時間軸

案例重點解析

此案例雖為漏洞公告後立即觸發,但中芯數據提醒要注意的重點為5/30微軟公告前,此時並無任何該漏洞的相關資訊,也無該漏洞的攻擊手法,因此不會有任何關於漏洞的情資,防毒軟體等資安設備在遭受入侵時將不會有任何告警,而單位將無法察覺遭受入侵。

早在4/21研究人員即進行通報,因此可能於更早之前該漏洞已被駭客發覺,並進行相關漏洞攻擊,在毫無情資的情況下,駭客將不會受到任何阻擋,可運用此漏洞橫行無阻的攻擊超過一個月,受害單位數量無法估計。

即使單位已進行相關版本的修復,駭客無法針對該漏洞再次入侵,但確無法得知駭客使否已經入侵單位內部並埋入後門,恐將受到駭客持續性攻擊。

解決方式

針對零日漏洞等未知攻擊,已無法僅依靠防毒軟體等情資設備進行阻擋,需安裝IPaaS等MDR端點偵測回應機制,透過端點行為來發現駭客攻擊,以進行阻擋。

安裝IPaaS服務後,即使於漏洞公布前遭受攻擊,IPaaS仍可即時發現,並於通報單內說明駭客的入侵來源與攻擊手法,且提供解決方式供單位進行處理。

關於CVE-2022-30190建議可進行更新修補該漏洞或暫時關閉MSDT的URL協定,避免觸發該漏洞,受影響範圍及更新檔可參考微軟文章: https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-30190 。

-

客戶案例

- Apex One 零日漏洞持續遭利用,中芯數據 MTH 服務驗證超前防禦

- 建立防駭獨門法寶 – Detection Engineering

- CrazyHunter 實戰錄

- 淺談濫用微軟服務的APT攻擊手法

- 中芯數據觀察到GIS系統已成特定組織鎖定的攻擊目標

- 資安人觀點:交通部聯手中芯數據,打造資安防護網

- 零日漏洞不斷爆發,難道只要更新就會安全?

- 中芯數據精準防禦APT攻擊、由供應鏈展開的內網入侵

- 中芯數據發現APT41駭客春節期間出手蓄謀已久的新一波攻擊

- 中秋、雙十連假期間多家單位遭受攻擊,來源皆鎖定大型服務供應商,中芯數據全年無休進行阻擋供應鏈攻擊

- 中芯數據零誤判完全防守微軟Exchange零日漏洞攻擊

- 多家醫療單位遭受攻擊 中芯數據以獨家IIH技術全面防守

- 供應鏈攻擊鎖定大型服務供應商 中芯數據第一時間即時阻斷

- 嘉義市政府打造縱深防禦架構 強化端點防護能力對抗惡意威脅

- 三軍總醫院藉助中芯數據,精準挖掘難 被察覺的威脅

- 交通部連續兩年引進中芯數據服務 為全力保護國家資料安全

- 料敵機先!嘉義縣財政稅務局 部署中芯數據 IPaaS,不讓駭客染指民眾財產資料

- 高雄市政府全力防堵 APT 運用中芯數據意圖威脅即時鑑識服務 , 強化整體防護力